Costruzione Soppalchi in Acciaio Voghera

[meta_descrizione_seo]

Costruzione Soppalchi in Acciaio Voghera

Aumentare lo spazio disponibile senza dover ampliare un edificio è possibile, pratico e vantaggioso. Il nostro servizio di costruzione soppalchi in acciaio su misura offre una soluzione solida, sicura e completamente personalizzabile per sfruttare al massimo il volume in altezza di locali industriali, commerciali e residenziali.

I soppalchi in acciaio sono ideali per creare nuovi ambienti di lavoro, depositi, zone ufficio o aree tecniche sopraelevate, con strutture modulari ad alta resistenza e adattabili a ogni tipo di esigenza. Progettiamo, realizziamo e montiamo soppalchi certificati, pronti all'uso e pensati per durare nel tempo.

Cosa realizziamo:

-

Soppalchi industriali per magazzini, officine, capannoni

-

Soppalchi portanti per carichi elevati, scaffalature o impianti

-

Soppalchi per uffici interni o zone operative rialzate

-

Strutture con scale, parapetti, cancelli di sicurezza e rampe

-

Pavimentazioni in lamiera grecata, grigliato o legno tecnico

-

Soppalchi per ambienti commerciali e residenziali

Caratteristiche del servizio

-

Progettazione personalizzata secondo le dimensioni e il carico richiesto

-

Calcoli strutturali e disegni tecnici eseguiti da personale qualificato

-

Strutture in acciaio zincato o verniciato, resistenti alla corrosione

-

Sistemi di ancoraggio, rinforzo e sicurezza certificati

-

Montaggio rapido, preciso e senza interventi invasivi

-

Predisposizione per impianti elettrici, luci, divisori o scaffalature

Ogni soppalco viene studiato per integrare perfettamente funzionalità, sicurezza e ottimizzazione degli spazi, con un occhio di riguardo alla praticità quotidiana e alle normative vigenti.

A chi è rivolto questo servizio

-

Aziende che vogliono ottimizzare il magazzino o aumentare lo spazio operativo

-

Officine e laboratori che necessitano di superfici calpestabili aggiuntive

-

Negozi e showroom che desiderano aree espositive sopraelevate

-

Privati con locali alti da valorizzare (garage, loft, depositi)

-

Studi tecnici e imprese che cercano un partner per realizzazioni su misura

Perché scegliere un soppalco in acciaio?

-

Aumento dello spazio utilizzabile senza interventi strutturali invasivi

-

Soluzione robusta, modulare e facilmente smontabile o ampliabile

-

Adatta a ogni tipo di ambiente: industriale, commerciale o civile

-

Massima resistenza ai carichi statici e dinamici, anche pesanti

-

Installazione rapida, con tempi certi e costi controllati

📌 Ogni metro in altezza può diventare valore aggiunto.

Contattaci per progettare insieme un soppalco in acciaio funzionale, sicuro e su misura per i tuoi spazi.

Alcuni Articoli Dai Nostri Giornali:

Opere Metalliche

Benvenuto nella rubrica dedicata ai soppalchi in acciaio, un mondo di soluzioni funzionali e robuste per ottimizzare gli spazi.

Qui troverai approfondimenti tecnici, esempi pratici e consigli per progettare e realizzare soppalchi sicuri, resistenti e su misura.

Scorri gli articoli e lasciati guidare dalla nostra esperienza nel campo della carpenteria metallica.

Dialoghi Cromatici: L’Arte del Colore nelle Costruzioni esplora il rapporto tra architettura e colore, evidenziando come la scelta cromatica possa trasformare gli spazi e influenzare le emozioni. Un viaggio alla scoperta di nuove prospettive estetiche e sensoriali.

- « Precedente

- 1

- …

- 14

- 15

- 16

FAQ

Nell’ambito dell’urbanistica e dell’architettura, la zonizzazione degli spazi esterni riveste un ruolo fondamentale per massimizzare l’utilizzo delle aree urbane. Questo articolo si focalizzerà su metodi efficaci per ottimizzare l’uso degli spazi esterni, seguendo le linee guida della zonizzazione. Scopriremo come pianificare in modo intelligente le aree esterne per creare ambienti urbani vivibili e funzionali, ispirandoci alla visione di Jane Jacobs per promuovere città dinamiche e sostenibili.

Identificazione del Potenziale degli Spazi Urbani

Analisi dell’Uso Attuale del Territorio

Per massimizzare l’utilizzo urbano degli spazi esterni, è fondamentale analizzare attentamente l’attuale distribuzione del suolo e le attività in corso. Identificare le aree sottoutilizzate o sottosfruttate è il primo passo per ottimizzare l’uso del territorio.

Riconoscimento delle Opportunità di Miglioramento

Per individuare opportunità di miglioramento, è essenziale valutare le potenzialità di ogni spazio urbano. La riqualificazione di aree dismesse, la creazione di spazi verdi o di aggregazione sociale possono trasformare completamente un ambiente rendendolo più funzionale e vivibile per la comunità.Nella fase di riconoscimento delle opportunità di miglioramento, è utile coinvolgere la comunità locale e gli stakeholder interessati per raccogliere feedback e idee innovative. Inoltre, considerare gli aspetti culturali e storici del contesto urbano può portare a soluzioni personalizzate e sostenibili, rispondendo alle reali esigenze della città e dei suoi abitanti.

Strategie di Zonizzazione Efficaci

Sviluppo a Uso Misto

La sviluppo a uso misto è una strategia efficace per massimizzare l’utilizzo dello spazio urbano. Unire abitazioni, uffici, negozi e altre attività in un’unica zona favorisce la diversità funzionale e la vitalità del quartiere, incoraggiando l’attività economica e sociale.

Design Pedonale Amichevole

Un design pedonale amichevole è essenziale per creare spazi urbani vivibili e accoglienti. Piazze, marciapiedi larghi e alberi lungo le strade incentivano le persone a spostarsi a piedi, riducendo il traffico veicolare e contribuendo a una maggiore sicurezza e qualità dell’ambiente urbano.Il design pedonale amichevole non solo favorisce la mobilità sostenibile e la salute pubblica, ma anche promuove l’interazione sociale e l’attività economica. Passeggiare in un ambiente urbano ben progettato può migliorare il benessere individuale e collettivo, creando comunità più vivaci e resilienti.

Come un Ingegnere di Harvard ha Perso Tre Finanziamenti in un Giorno

La scorsa settimana, il governo federale ha terminato centinaia di finanziamenti alla ricerca per professori dell’Università di Harvard provenienti da un’ampia gamma di campi di studio. Questo avviene in seguito a un conflitto tra Harvard, tra le altre università, e l’amministrazione Trump.

Per riassumere: l’amministrazione Trump ha accusato Harvard di non fare abbastanza per combattere l’antisemitismo sul suo campus e ha fatto una serie di richieste all’università. Harvard si è rifiutata di conformarsi, sostenendo che le richieste violano il Primo Emendamento e costituiscono un tentativo di controllo governativo dell’istituzione. L’amministrazione Trump ha reagito terminando i finanziamenti a Harvard dalla National Science Foundation, dai National Institutes of Health e altri.

Ieri, l’amministrazione ha preannunciato il taglio di tutti i fondi federali rimanenti a Harvard.

Vijay Janapa Reddi è un professore associato di ingegneria e scienze applicate ad Harvard specializzato nell’architettura informatica, in particolare nei dispositivi edge come smartwatch, smartphone, veicoli autonomi e altro ancora. Il suo team si concentra su rendere l’edge computing più sostenibile ripensando come questi sistemi sono progettati e implementati nel mondo reale. È anche membro dell’IEEE.

La scorsa settimana, mentre il suo gruppo stava lavorando duramente per rispettare la scadenza di presentazione degli abstract per la prestigiosa conferenza NeurIPS, Janapa Reddi ha appreso che tre dei suoi finanziamenti erano stati terminati. IEEE Spectrum lo ha intervistato sulla sua esperienza e su come le azioni dell’amministrazione Trump influenzeranno il suo campo di studio.

Come e quando hai scoperto che i tuoi finanziamenti venivano terminati?

Vijay Janapa Reddi: Era circa le 22:00 quando sono stati inviati email interne che elencavano quali finanziamenti venivano tagliati. Eravamo immersi nella fase di presentazione per la NeurIPS, quindi sembrava surreale. All’inizio ho cercato di rimanere concentrato, continuando come al solito. Ma il giorno successivo, quando la notizia si è fatta strada, la portata della perturbazione è diventata chiara.

Quello che colpisce di più è cercare di tenere insieme entrambe le realtà contemporaneamente: spingere avanti con il proprio lavoro, mentre si osserva il fondamento sotto di esso iniziare a sgretolarsi. Quella dissonanza cognitiva è difficile da sopportare.

Che lavoro stavate svolgendo con quei finanziamenti?

Janapa Reddi: Un finanziamento era incentrato sulla sostenibilità all’edge estremo, dove il calcolo deve operare in contesti con limiti rigorosi su potenza, costo e materiali disponibili. Questi sistemi sono implementati in luoghi come le catene di approvvigionamento alimentare, campi agricoli, sensori ambientali e diagnostica sanitaria in aree svantaggiate. In tali ambienti, il calcolo non può essere semplicemente un accessorio. Deve essere ripensato per adattarsi ai vincoli dell’ambiente pur offrendo un impatto significativo.

Ad esempio, il monitoraggio del deterioramento degli alimenti non riguarda solo l’attaccare un chip informatico quotidiano a una scatola di mele per monitorare il deterioramento degli alimenti. In molti casi, il costo di quel chip supererebbe il valore del cibo stesso. La domanda più profonda è come ridisegnare fondamentalmente il calcolo per renderlo pratico, scalabile e sostenibile in contesti con risorse limitate. Questa sfida ci ha portato a esplorare nuovi tipi di hardware, inclusi microprocessori flessibili, non in silicio basati sul set di istruzioni RISC-V aperto. Questi sistemi sono programmabili, a basso costo e adatti ad applicazioni reali dove i modelli di calcolo tradizionali non sono sufficienti. Il lavoro è allineato con gli Obiettivi di Sviluppo Sostenibile dell’ONU e mira a portare innovazione tecnologica nei luoghi dove è più necessaria.

Un altro progetto su cui stavamo lavorando era attraverso MLCommons, un’organizzazione no-profit di cui faccio parte come vice presidente. MLCommons ha contribuito a stabilire alcuni dei benchmark dell’industria per l’apprendimento automatico, promuovendo standard di valutazione condivisi in tutto il settore. Una delle nostre recenti iniziative di ricerca si concentra sul supporto allo sviluppo di modelli di base per applicazioni scientifiche. Stiamo lavorando alla creazione di un ecosistema open-source che permetta contributi dalla comunità più ampia, mentre curiamo un insieme di benchmark adatti all’IA per la scienza.

L’altro finanziamento era destinato a sostenere un workshop comunitario che stavamo organizzando per riunire i ricercatori attorno a sfide e opportunità comuni. Questo sforzo faceva parte del nostro impegno più ampio per l’istruzione e l’coinvolgimento pubblico, in linea con la missione della National Science Foundation di garantire che la ricerca migliori la conoscenza e raggiunga e benefici un pubblico più ampio.

Qual è l’effetto di questo sui tuoi studi?

Janapa Reddi: L’impatto immediato è chiaro: devo mettere in pausa o ridimensionare senza finanziamenti. La preoccupazione più profonda è cosa succederà dopo. La ricerca non si riduce come un interruttore; per tutti noi, si svolge lentamente e ci vuole tempo per recuperare il momentum perso. È un po’ come fermare un treno merci. Non puoi farlo fermare istantaneamente e, una volta che si è fermato, farlo ripartire richiede ancora più energia e tempo. Anche la ricerca è così. Dipende dalle persone, dalla pianificazione e dalla visione a lungo termine, nessuna delle quali può essere riavviata da un giorno all’altro.

Quali sono, secondo te, gli effetti a lungo termine di questi tagli?

Janapa Reddi: Credo ancora nella forza dell’ecosistema di istruzione superiore e ricerca americano. Ha una lunga storia di rispondere alle sfide, di trasformare i vincoli in catalizzatori per l’innovazione. Ma momenti come questo mettono alla prova la nostra resilienza. La percezione globale della ricerca statunitense è a rischio. Le interruzioni come queste inviano un messaggio preoccupante alla prossima generazione di scienziati, ingegneri e innovatori di tutto il mondo. Questo è preoccupante perché ciò che rende eccezionale la ricerca americana non è solo il livello di finanziamento ma il costante afflusso di talento, la diversità di pensiero e la cultura della competizione aperta e della collaborazione.

La cosa più importante da capire è che la ricerca stessa è quasi secondaria. Inizia con le persone. Se guardi a qualsiasi azienda con un valore di mercato di un trilione di dollari e chiedi cosa guida quella roadmap tecnologica a lungo termine, non è un agente di intelligenza artificiale a tracciarla. Sono le persone dietro, quelle che costruiscono, interrogano, immaginano e creano. Se non investiamo nella formazione di quelle persone al massimo livello, da dove verrà la prossima ondata di innovazione?

Cosa ti piacerebbe vedere in futuro?

Janapa Reddi: Il silenzio di coloro che hanno tratto beneficio dall’istruzione superiore è il più assordante: le persone che hanno ottenuto i loro titoli, costruito le loro vite su quella base e sanno quanti opportunità può aprire. Se vogliamo che i nostri figli abbiano le stesse possibilità che abbiamo avuto, non possiamo dare per scontate quelle opportunità. Come beneficiari di quel sistema, abbiamo la responsabilità non solo di proteggerlo ma di rinnovarlo, in modo che tra dieci anni, quelle porte siano ancora aperte e continuino a portare a possibilità ancora più grandi.

Questo è particolarmente vero in settori come il calcolo sostenibile, dove le sfide sono urgenti e l’impatto è tangibile. Che si tratti di ridurre gli sprechi alimentari o di costruire sistemi AI energeticamente efficienti per la scienza, questi sforzi non possono essere messi in pausa indefinitamente. Mentre presentavamo il nostro lavoro a NeurIPS la scorsa settimana, mi ha ricordato perché questo è importante. Non stiamo solo scrivendo articoli. Stiamo cercando di costruire un futuro più intelligente, più sostenibile e più giusto. Per farlo, abbiamo bisogno di un sistema che creda ancora nell’investire nel futuro.

SSH: la configurazione sicura che nessuno fa mai

Capitolo 1: Introduzione a SSH

1.1 Cos’è SSH?

SSH (Secure Shell) è un protocollo di rete che consente di accedere in modo sicuro a un computer o a un server remoto. È un’alternativa più sicura rispetto a Telnet e ad altri protocolli di accesso remoto che non utilizzano crittografia per proteggere le comunicazioni. Con SSH, è possibile eseguire comandi, trasferire file e persino creare tunnel di rete sicuri.

Secondo Wikipedia, “SSH è un protocollo di rete che fornisce una comunicazione sicura tra due host di rete, consentendo agli utenti di accedere e gestire i computer remoti in modo sicuro”. (fonte)

SSH utilizza la crittografia asimmetrica per autenticare gli utenti e proteggere le comunicazioni. Ciò significa che ogni utente ha una coppia di chiavi: una chiave pubblica e una chiave privata. La chiave pubblica è condivisa con il server, mentre la chiave privata è conservata segreta dall’utente.

Per ulteriori informazioni su SSH, è possibile consultare il sito ufficiale di OpenSSH, che è una delle implementazioni più popolari di SSH. (fonte)

1.2 Storia di SSH

SSH è stato creato nel 1995 da Tatu Ylönen, un ricercatore finlandese. La prima versione di SSH, la 1.0, è stata rilasciata nel 1995 e utilizzava la crittografia simmetrica per proteggere le comunicazioni.

Nel 1996, è stata rilasciata la versione 2.0 di SSH, che introduceva la crittografia asimmetrica e migliorava la sicurezza del protocollo.

Oggi, SSH è utilizzato in tutto il mondo per accedere in modo sicuro a server remoti e gestire sistemi Linux e Unix.

Per ulteriori informazioni sulla storia di SSH, è possibile consultare il sito di Wikipedia. (fonte)

1.3 Vantaggi di SSH

SSH offre molti vantaggi rispetto ad altri protocolli di accesso remoto. Alcuni dei principali vantaggi includono:

- Sicurezza: SSH utilizza la crittografia per proteggere le comunicazioni e prevenire l’accesso non autorizzato.

- Autenticazione: SSH utilizza la crittografia asimmetrica per autenticare gli utenti e prevenire l’accesso non autorizzato.

- Flessibilità: SSH può essere utilizzato per eseguire comandi, trasferire file e creare tunnel di rete sicuri.

Per ulteriori informazioni sui vantaggi di SSH, è possibile consultare il sito di OpenSSH. (fonte)

1.4 Utilizzo di SSH

SSH è utilizzato in molti ambiti, tra cui:

- Gestione di server remoti: SSH è utilizzato per accedere in modo sicuro a server remoti e gestire sistemi Linux e Unix.

- Sviluppo di software: SSH è utilizzato per accedere in modo sicuro a server di sviluppo e testare software.

- Amministrazione di rete: SSH è utilizzato per accedere in modo sicuro a dispositivi di rete e gestire configurazioni.

Per ulteriori informazioni sull’utilizzo di SSH, è possibile consultare il sito di Wikipedia. (fonte)

| Vantaggio | Descrizione |

|---|---|

| Sicurezza | Utilizza la crittografia per proteggere le comunicazioni e prevenire l’accesso non autorizzato. |

| Autenticazione | Utilizza la crittografia asimmetrica per autenticare gli utenti e prevenire l’accesso non autorizzato. |

| Flessibilità | Può essere utilizzato per eseguire comandi, trasferire file e creare tunnel di rete sicuri. |

Capitolo 2: Configurazione di SSH

2.1 Configurazione del server SSH

Per configurare un server SSH, è necessario modificare il file di configurazione `/etc/ssh/sshd_config`. In questo file, è possibile specificare le opzioni di configurazione per il server SSH, come ad esempio l’indirizzo IP da ascoltare e la porta da utilizzare.

Secondo la documentazione di OpenSSH, “il file di configurazione del server SSH è `/etc/ssh/sshd_config`”. (fonte)

Per ulteriori informazioni sulla configurazione del server SSH, è possibile consultare il sito di OpenSSH. (fonte)

2.2 Configurazione del client SSH

Per configurare un client SSH, è necessario modificare il file di configurazione `~/.ssh/config`. In questo file, è possibile specificare le opzioni di configurazione per il client SSH, come ad esempio l’indirizzo IP del server da raggiungere e la porta da utilizzare.

Secondo la documentazione di OpenSSH, “il file di configurazione del client SSH è `~/.ssh/config`”. (fonte)

Per ulteriori informazioni sulla configurazione del client SSH, è possibile consultare il sito di OpenSSH. (fonte)

2.3 Autenticazione con SSH

SSH supporta diversi metodi di autenticazione, tra cui:

- Autenticazione con password

- Autenticazione con chiave pubblica

- Autenticazione con Kerberos

Secondo la documentazione di OpenSSH, “SSH supporta diversi metodi di autenticazione”. (fonte)

Per ulteriori informazioni sull’autenticazione con SSH, è possibile consultare il sito di OpenSSH. (fonte)

2.4 Sicurezza di SSH

SSH è progettato per essere sicuro, ma come per qualsiasi altro sistema, ci sono alcune precauzioni che è possibile prendere per migliorare la sicurezza:

- Utilizzare una password sicura

- Utilizzare l’autenticazione con chiave pubblica

- Disabilitare l’autenticazione con password

Secondo la documentazione di OpenSSH, “SSH è progettato per essere sicuro”. (fonte)

Per ulteriori informazioni sulla sicurezza di SSH, è possibile consultare il sito di OpenSSH. (fonte)

| Metodo di autenticazione | Descrizione |

|---|---|

| Autenticazione con password | Utilizza una password per autenticare l’utente. |

| Autenticazione con chiave pubblica | Utilizza una chiave pubblica per autenticare l’utente. |

| Autenticazione con Kerberos | Utilizza Kerberos per autenticare l’utente. |

Capitolo 3: Utilizzo di SSH

3.1 Eseguire comandi remoti con SSH

SSH può essere utilizzato per eseguire comandi remoti su un server. Ad esempio, è possibile utilizzare il comando `ssh` per eseguire un comando su un server remoto:

ssh utente@server "comando"

Secondo la documentazione di OpenSSH, “il comando `ssh` può essere utilizzato per eseguire comandi remoti”. (fonte)

Per ulteriori informazioni sull’esecuzione di comandi remoti con SSH, è possibile consultare il sito di OpenSSH. (fonte)

3.2 Trasferire file con SSH

SSH può essere utilizzato per trasferire file tra due server. Ad esempio, è possibile utilizzare il comando `scp` per copiare un file da un server locale a un server remoto:

scp file utente@server:/directory

Secondo la documentazione di OpenSSH, “il comando `scp` può essere utilizzato per trasferire file”. (fonte)

Per ulteriori informazioni sul trasferimento di file con SSH, è possibile consultare il sito di OpenSSH. (fonte)

3.3 Creare tunnel di rete sicuri con SSH

SSH può essere utilizzato per creare tunnel di rete sicuri tra due server. Ad esempio, è possibile utilizzare il comando `ssh` per creare un tunnel di rete sicuro:

ssh -L porta_locale:server_remoto:porta_remota utente@server

Secondo la documentazione di OpenSSH, “il comando `ssh` può essere utilizzato per creare tunnel di rete sicuri”. (fonte)

Per ulteriori informazioni sulla creazione di tunnel di rete sicuri con SSH, è possibile consultare il sito di OpenSSH. (fonte)

3.4 Utilizzo di SSH in ambienti di produzione

SSH è comunemente utilizzato in ambienti di produzione per accedere in modo sicuro a server remoti e gestire sistemi. Ad esempio, è possibile utilizzare SSH per:

- Gestire server web

- Gestire database

- Gestire sistemi di rete

Secondo la documentazione di OpenSSH, “SSH è comunemente utilizzato in ambienti di produzione”. (fonte)

Per ulteriori informazioni sull’utilizzo di SSH in ambienti di produzione, è possibile consultare il sito di OpenSSH. (fonte)

| Utilizzo | Descrizione |

|---|---|

| Gestione di server web | Utilizzare SSH per gestire server web. |

| Gestione di database | Utilizzare SSH per gestire database. |

| Gestione di sistemi di rete | Utilizzare SSH per gestire sistemi di rete. |

Capitolo 4: Sicurezza e best practice

4.1 Sicurezza di SSH

SSH è progettato per essere sicuro, ma come per qualsiasi altro sistema, ci sono alcune precauzioni che è possibile prendere per migliorare la sicurezza:

- Utilizzare una password sicura

- Utilizzare l’autenticazione con chiave pubblica

- Disabilitare l’autenticazione con password

Secondo la documentazione di OpenSSH, “SSH è progettato per essere sicuro”. (fonte)

Per ulteriori informazioni sulla sicurezza di SSH, è possibile consultare il sito di OpenSSH. (fonte)

4.2 Best practice per SSH

Ci sono alcune best practice che è possibile seguire per utilizzare SSH in modo sicuro:

- Utilizzare una password sicura

- Utilizzare l’autenticazione con chiave pubblica

- Disabilitare l’autenticazione con password

- Utilizzare un software di sicurezza

Secondo la documentazione di OpenSSH, “ci sono alcune best practice che è possibile seguire per utilizzare SSH in modo sicuro”. (fonte)

Per ulteriori informazioni sulle best practice per SSH, è possibile consultare il sito di OpenSSH. (fonte)

4.3 Rischi associati a SSH

Come per qualsiasi altro sistema, ci sono alcuni rischi associati a SSH:

- Attacchi di forza bruta

- Attacchi di phishing

- Attacchi di malware

Secondo la documentazione di OpenSSH, “ci sono alcuni rischi associati a SSH”. (fonte)

Per ulteriori informazioni sui rischi associati a SSH, è possibile consultare il sito di OpenSSH. (fonte)

4.4 Mitigazione dei rischi

Ci sono alcune misure che è possibile prendere per mitigare i rischi associati a SSH:

- Utilizzare una password sicura

- Utilizzare l’autenticazione con chiave pubblica

- Disabilitare l’autenticazione con password

- Utilizzare un software di sicurezza

Secondo la documentazione di OpenSSH, “ci sono alcune misure che è possibile prendere per mitigare i rischi associati a SSH”. (fonte)

Per ulteriori informazioni sulla mitigazione dei rischi, è possibile consultare il sito di OpenSSH. (fonte)

| Rischio | Descrizione |

|---|---|

| Attacchi di forza bruta | Attacchi di forza bruta contro la password. |

| Attacchi di phishing | Attacchi di phishing contro l’utente. |

| Attacchi di malware | Attacchi di malware contro il sistema. |

Capitolo 5: Strumenti e risorse

5.1 Strumenti per SSH

Ci sono molti strumenti disponibili per SSH:

- OpenSSH

- PuTTY

- WinSCP

Secondo la documentazione di OpenSSH, “ci sono molti strumenti disponibili per SSH”. (fonte)

Per ulteriori informazioni sugli strumenti per SSH, è possibile consultare il sito di OpenSSH. (fonte)

5.2 Risorse per SSH

Ci sono molte risorse disponibili per SSH:

- Documentazione di OpenSSH

- Sito web di OpenSSH

- Forum di discussione su SSH

Secondo la documentazione di OpenSSH, “ci sono molte risorse disponibili per SSH”. (fonte)

Per ulteriori informazioni sulle risorse per SSH, è possibile consultare il sito di OpenSSH. (fonte)

5.3 Aziende che offrono servizi SSH

Ci sono molte aziende che offrono servizi SSH:

- DigitalOcean

- Linode

- Amazon Web Services

Secondo i siti web delle aziende, “ci sono molte aziende che offrono servizi SSH”. (fonte)

Per ulteriori informazioni sulle aziende che offrono servizi SSH, è possibile consultare i loro siti web. (fonte)

5.4 Scuole e corsi per SSH

Ci sono molte scuole e corsi disponibili per SSH:

- Udemy

- Coursera

- edX

Secondo i siti web delle scuole, “ci sono molte scuole e corsi disponibili per SSH”. (fonte)

Per ulteriori informazioni sulle scuole e corsi per SSH, è possibile consultare i loro siti web. (fonte)

| Strumento | Descrizione |

|---|---|

| OpenSSH | Implementazione open source di SSH. |

| PuTTY | Client SSH per Windows. |

| WinSCP | Client SFTP per Windows. |

Capitolo 6: Conclusione

In questo articolo, abbiamo discusso delle nozioni di base su SSH, della sua configurazione e del suo utilizzo. Abbiamo anche discusso delle best practice per la sicurezza e dei rischi associati a SSH.

Speriamo che questo articolo sia stato utile per comprendere meglio SSH e come utilizzarlo in modo sicuro.

Domande e risposte

Domanda 1: Cos’è SSH?

Risposta: SSH (Secure Shell) è un protocollo di rete che consente di accedere in modo sicuro a un computer o a un server remoto.

Domanda 2: Come funziona SSH?

Risposta: SSH utilizza la crittografia asimmetrica per autenticare gli utenti e proteggere le comunicazioni.

Domanda 3: Quali sono le best practice per la sicurezza di SSH?

Risposta: Le best practice per la sicurezza di SSH includono utilizzare una password sicura, utilizzare l’autenticazione con chiave pubblica e disabilitare l’autenticazione con password.

Domanda 4: Quali sono i rischi associati a SSH?

Risposta: I rischi associati a SSH includono attacchi di forza bruta, attacchi di phishing e attacchi di malware.

Domanda 5: Come posso mitigare i rischi associati a SSH?

Risposta: È possibile mitigare i rischi associati a SSH utilizzando una password sicura, utilizzando l’autenticazione con chiave pubblica e disabilitando l’autenticazione con password.

Curiosità

SSH è comunemente utilizzato nei settori della tecnologia dell’informazione e della sicurezza informatica.

Il termine “SSH” è spesso utilizzato come sinonimo di “accesso remoto sicuro”.

Aziende e risorse

DigitalOcean: https://www.digitalocean.com/

Linode: https://www.linode.com/

Amazon Web Services: https://aws.amazon.com/

Udemy: https://www.udemy.com/

Coursera: https://www.coursera.org/

edX: https://www.edx.org/

Opinione

Noi riteniamo che SSH sia uno strumento molto utile per accedere in modo sicuro a server remoti e gestire sistemi. Tuttavia, è importante seguire le best practice per la sicurezza e mitigare i rischi associati a SSH.

Noi crediamo che la sicurezza informatica sia un aspetto fondamentale nella gestione dei sistemi e che SSH sia uno strumento importante per garantire la sicurezza.

Conclusione

In conclusione, SSH è uno strumento molto utile per accedere in modo sicuro a server remoti e gestire sistemi. È importante seguire le best practice per la sicurezza e mitigare i rischi associati a SSH.

Noi speriamo che questo articolo sia stato utile per comprendere meglio SSH e come utilizzarlo in modo sicuro.

Secondo Davis, una delle strategie principali per affrontare l’incertezza dei mercati è quella di mantenere un approccio a lungo termine agli investimenti. Questo significa resistere alla tentazione di reagire emotivamente alle fluttuazioni del mercato e rimanere concentrati sugli obiettivi finanziari a lungo termine.

Inoltre, Vanguard consiglia di diversificare il proprio portafoglio di investimenti per ridurre il rischio. Questo significa investire in una varietà di asset, come azioni, obbligazioni e materie prime, al fine di ridurre l’impatto negativo di eventi imprevisti su un singolo settore o mercato.

Un’altra strategia consigliata da Vanguard è quella di risparmiare costantemente e investire regolarmente nel tempo, utilizzando l’approccio del costo medio ponderato per acquistare azioni o altri strumenti finanziari a prezzi diversi nel corso del tempo.

Infine, è importante consultare un consulente finanziario professionale per pianificare e gestire i propri investimenti in modo oculato, tenendo conto del proprio profilo di rischio e degli obiettivi finanziari personali.

Seguendo queste strategie, è possibile affrontare con maggiore tranquillità e sicurezza l’incertezza dei mercati finanziari e proteggere il proprio patrimonio nel lungo termine.

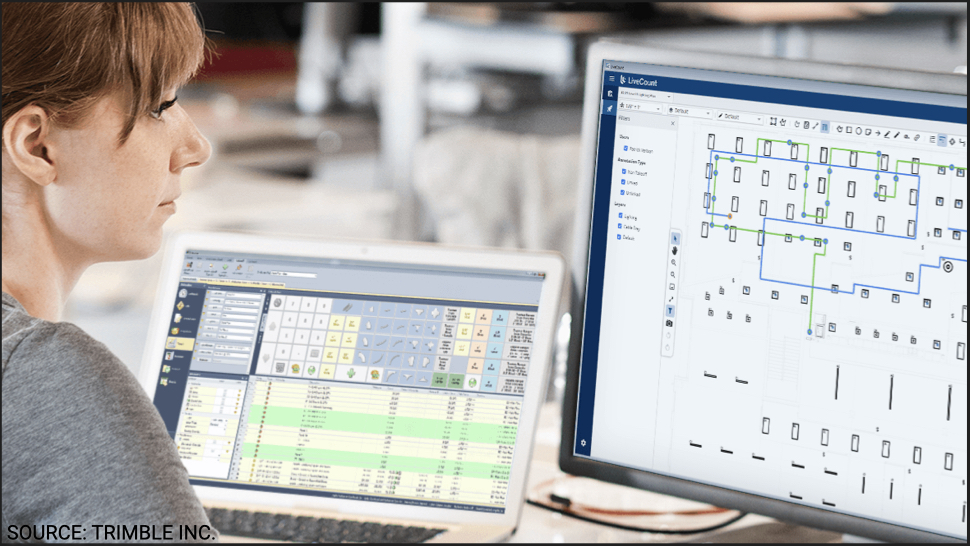

Trimble Accubid Anywhere: nuove funzionalità per raccogliere, analizzare e condividere dati

11 aprile 2025 – Trimble ha annunciato la disponibilità di cinque nuove API per Trimble Accubid Anywhere (software di stima basato su cloud) per aiutare gli appaltatori elettrici a raccogliere, analizzare e condividere meglio i dati al fine di migliorare la comprensione delle stime e la collaborazione lungo il ciclo di vita della costruzione.

- Un API di Progetto fornisce un elenco di progetti con dettagli che possono essere estratti in altri software.

- Un API di Stima cattura tutte le informazioni della stima per consentire agli utenti di estrarle nel proprio ERP, inclusi un elenco di stime con i relativi dettagli e riepiloghi delle offerte.

- Un API di Prezzo Finale consente agli utenti di confrontare le stime iniziali e i prezzi finali per progetti diversi.

- Un API di Estensione consente agli utenti di inviare il conto dei materiali (BOM) ad altri software.

- Un API di Scomposizione dell’Offerta consente agli utenti di recuperare e analizzare più facilmente punti dati come manodopera sul campo, in officina e incidentale dalle schermate di chiusura a livello di dettaglio di singola riga.

“Le stime generano un alto volume di dati preziosi che dovrebbero essere analizzati e utilizzati in altri flussi di lavoro, ma spesso questi dati rimangono intrappolati nel sistema di stima,” ha dichiarato Lawrence Smith di Trimble. “Utilizzare le API per estrarre e collegare automaticamente i dati ad altri sistemi significa che gli appaltatori non devono importare, esportare o digitare manualmente le informazioni.”