Servizio Creazione Temi WordPress Albano Laziale

[meta_descrizione_seo]

Servizio Creazione Temi WordPress Albano Laziale

Nel mondo digitale di oggi, dove la concorrenza è sempre più agguerrita e l'attenzione degli utenti sempre più limitata, avere un sito web che si distingua visivamente e funzionalmente è diventato fondamentale. WordPress rappresenta una delle piattaforme più diffuse al mondo per la creazione di siti, ma per sfruttarne al massimo le potenzialità è essenziale andare oltre i temi predefiniti.

Con il nostro servizio di creazione temi WordPress personalizzati, progettiamo e sviluppiamo layout unici, performanti e completamente su misura, in grado di riflettere l'identità del tuo brand e rispondere esattamente alle esigenze del tuo business.

Ogni tema viene costruito partendo da zero o su framework leggeri, ottimizzati per SEO, accessibilità e velocità di caricamento, garantendo la massima compatibilità con i plugin principali e una gestione semplice anche per utenti non tecnici. Che si tratti di un sito vetrina, di un blog aziendale o di un e-commerce, un tema personalizzato è la base per un'esperienza utente coerente, professionale e ad alto impatto.

In un contesto in cui l'immagine online è spesso il primo contatto con il cliente, un tema WordPress su misura non è un lusso, ma uno strumento competitivo per comunicare serietà, affidabilità e valore.

Cosa offriamo:

-

Design esclusivo e coerente con la tua identità visiva

-

Sviluppo da zero o su framework leggeri (come Underscores o Block Theme)

-

Ottimizzazione SEO, performance e compatibilità mobile

-

Codice pulito, sicuro e facilmente aggiornabile

-

Gestione semplice via back-end, anche per chi non ha competenze tecniche

-

Integrazione con plugin avanzati, page builder (se richiesto) e funzionalità custom

Ogni tema è pensato per essere scalabile nel tempo, senza vincoli da marketplace o plugin invasivi, garantendoti massimo controllo e libertà nello sviluppo futuro del sito.

A chi è rivolto questo servizio

-

Aziende che vogliono un sito WordPress professionale, senza limitazioni grafiche o funzionali

-

Agenzie web che cercano un partner affidabile per lo sviluppo custom di temi white label

-

Freelance o brand personali che vogliono un'identità forte e riconoscibile anche online

-

Progetti editoriali, blog o e-commerce che richiedono massima personalizzazione

Perché scegliere un tema su misura?

-

Eviti rallentamenti e problemi legati a temi preconfezionati

-

Migliori il posizionamento sui motori di ricerca

-

Aumenti la credibilità e l'esperienza utente

-

Hai pieno controllo su ogni dettaglio del sito

-

Il sito cresce con il tuo business, non il contrario

📌 Un sito web dovrebbe adattarsi a te, non il contrario.

Con un tema WordPress personalizzato, costruisci una presenza digitale forte, performante e davvero tua.

Contattaci per ricevere una consulenza gratuita e progettare insieme il tuo prossimo tema su misura.

Alcuni Articoli Dai Nostri Giornali:

Giornale WordPress

Spiacente, nessun post trovato. Si prega di provare una ricerca diversa.

FAQ

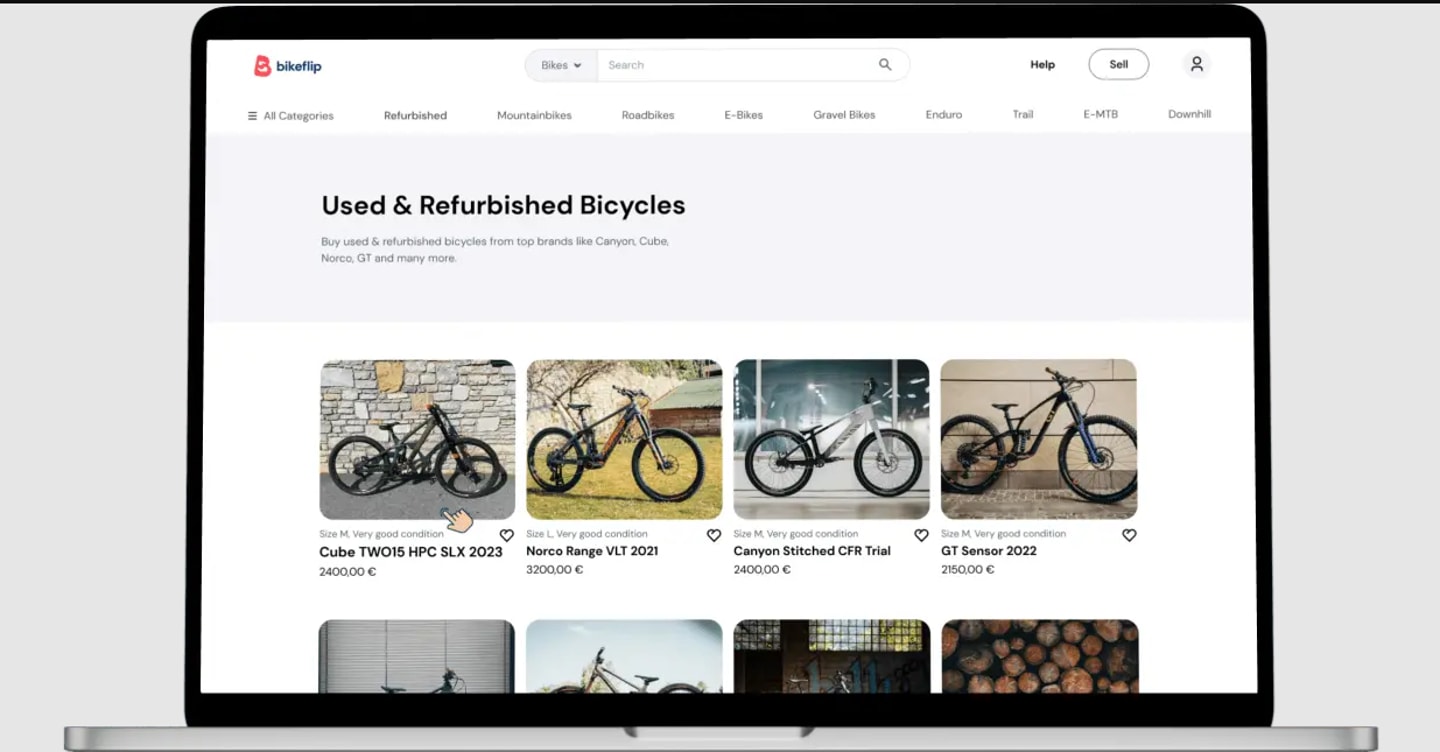

Bikeflip, fondata nel 2021 da tre giovani imprenditori italiani, si è rapidamente affermata nel mercato delle biciclette nuove e usate online. L’azienda ha sviluppato una piattaforma innovativa che permette agli utenti di acquistare e vendere biciclette in modo semplice e sicuro.

L’investimento da 1,6 milioni di euro è stato annunciato da un gruppo di investitori internazionali, che hanno riconosciuto il potenziale di crescita di Bikeflip e la sua capacità di rivoluzionare il settore del commercio di biciclette online. Questo finanziamento consentirà all’azienda di potenziare le sue operazioni, espandere la propria presenza sul mercato e investire in nuove tecnologie per migliorare l’esperienza degli utenti.

Attualmente, Bikeflip opera in diversi paesi europei e sta pianificando di espandersi ulteriormente in nuovi mercati. Grazie alla sua piattaforma user-friendly e alla sua attenzione per la sostenibilità ambientale, l’azienda si è guadagnata la fiducia di una vasta base di clienti e ha ottenuto un rapido successo sul mercato.

Con questo nuovo investimento, Bikeflip si propone di diventare un punto di riferimento nel settore delle biciclette online, offrendo ai suoi clienti una vasta gamma di prodotti di alta qualità e un servizio clienti impeccabile.

La Lombardia è una delle regioni più dinamiche e sviluppate d’Italia, con un’economia diversificata e un forte settore manifatturiero. I fondi europei sono cruciali per sostenere lo sviluppo e l’innovazione in questa regione, contribuendo alla creazione di nuove opportunità e alla crescita economica.

Il sostegno finanziario dell’Unione Europea attraverso i fondi di coesione è essenziale per promuovere progetti di ricerca e innovazione, migliorare l’infrastruttura e stimolare la competitività delle imprese lombarde. Grazie a questi fondi, la Lombardia è in grado di investire in settori strategici come l’industria 4.0, la sostenibilità ambientale e le tecnologie avanzate.

Attrarre talenti e promuovere l’innovazione sono obiettivi chiave per la Lombardia, che punta a diventare un polo di eccellenza nell’ambito dell’intelligenza artificiale e della ricerca scientifica. Il trasferimento di conoscenze dalla ricerca all’industria è fondamentale per favorire la crescita economica e creare nuove opportunità di lavoro.

È importante sottolineare che l’utilizzo efficiente dei fondi europei richiede una stretta collaborazione tra le istituzioni regionali, le università, le imprese e gli enti di ricerca. Solo attraverso una strategia integrata e coordinata sarà possibile massimizzare l’impatto dei finanziamenti europei e favorire lo sviluppo sostenibile della Lombardia.

SSH: la configurazione sicura che nessuno fa mai

Capitolo 1: Introduzione a SSH

1.1 Cos’è SSH?

SSH (Secure Shell) è un protocollo di rete che consente di accedere e gestire un computer remoto in modo sicuro. È una tecnologia fondamentale per gli amministratori di sistema e gli sviluppatori che lavorano con server remoti. SSH consente di eseguire comandi, trasferire file e gestire processi remoti in modo crittografato e sicuro. [Fonte: OpenSSH]

La sicurezza è il principale vantaggio di SSH. Utilizzando algoritmi di crittografia avanzati, SSH protegge le comunicazioni tra il client e il server, impedendo l’intercettazione e la lettura dei dati da parte di terzi non autorizzati. Ciò rende SSH una scelta ideale per l’amministrazione di server remoti, specialmente in ambienti di rete non sicuri.

SSH supporta anche l’autenticazione basata su chiavi, che consente di accedere al server senza utilizzare password. Questo metodo di autenticazione è più sicuro e comodo rispetto all’utilizzo di password, specialmente quando si lavora con un numero elevato di server.

Inoltre, SSH offre molte altre funzionalità, come la possibilità di creare tunnel criptati per altri protocolli, come ad esempio HTTP e FTP. Ciò consente di proteggere le comunicazioni anche per applicazioni che non supportano nativamente la crittografia.

1.2 Storia di SSH

SSH è stato creato nel 1995 da Tatu Ylönen, uno studente finlandese dell’Università di Helsinki. La prima versione di SSH, chiamata SSH-1, è stata rilasciata nel 1995 e utilizzava il protocollo di crittografia RSA.

Nel 1996, è stata rilasciata la versione 2 di SSH, che è diventata la base per lo sviluppo di SSH-2. Questa versione ha introdotto nuove funzionalità di sicurezza e ha migliorato le prestazioni.

Nel 2006, è stato rilasciato OpenSSH, un’implementazione open source di SSH che è diventata la più popolare e utilizzata al mondo.

Oggi, SSH è utilizzato da milioni di utenti in tutto il mondo e rappresenta uno standard de facto per l’amministrazione di server remoti.

1.3 Vantaggi di SSH

I vantaggi di SSH sono numerosi. Innanzitutto, SSH offre un alto livello di sicurezza, grazie all’utilizzo di algoritmi di crittografia avanzati.

Inoltre, SSH consente di accedere e gestire server remoti in modo efficiente e comodo. Gli amministratori di sistema possono eseguire comandi, trasferire file e gestire processi remoti senza dover essere fisicamente presenti sul server.

SSH supporta anche l’autenticazione basata su chiavi, che è più sicura e comoda rispetto all’utilizzo di password.

Infine, SSH è un protocollo standardizzato e ampiamente supportato, il che significa che può essere utilizzato con una vasta gamma di sistemi operativi e dispositivi.

1.4 Utilizzo di SSH

SSH può essere utilizzato in una vasta gamma di scenari, dall’amministrazione di server remoti alla gestione di dispositivi di rete.

Gli sviluppatori possono utilizzare SSH per accedere e gestire server di sviluppo remoti, mentre gli amministratori di sistema possono utilizzare SSH per gestire server di produzione.

Inoltre, SSH può essere utilizzato per proteggere le comunicazioni tra due punti di rete, ad esempio tra un ufficio e un data center.

Infine, SSH può essere utilizzato anche per creare tunnel criptati per altri protocolli, come ad esempio HTTP e FTP.

Capitolo 2: Configurazione di SSH

2.1 Configurazione del server SSH

La configurazione del server SSH è un passaggio fondamentale per garantire la sicurezza del sistema.

Il file di configurazione principale di SSH è `/etc/ssh/sshd_config`. In questo file, è possibile configurare varie opzioni, come ad esempio l’indirizzo IP e la porta di ascolto del server SSH.

È anche possibile configurare le opzioni di autenticazione, come ad esempio l’autenticazione basata su chiavi e la gestione delle password.

Inoltre, è possibile configurare le opzioni di sicurezza, come ad esempio la gestione delle chiavi di crittografia e la gestione degli algoritmi di crittografia.

2.2 Configurazione del client SSH

La configurazione del client SSH è un passaggio fondamentale per garantire la sicurezza del sistema.

Il file di configurazione principale del client SSH è `~/.ssh/config`. In questo file, è possibile configurare varie opzioni, come ad esempio l’indirizzo IP e la porta di connessione del server SSH.

È anche possibile configurare le opzioni di autenticazione, come ad esempio l’autenticazione basata su chiavi e la gestione delle password.

Inoltre, è possibile configurare le opzioni di sicurezza, come ad esempio la gestione delle chiavi di crittografia e la gestione degli algoritmi di crittografia.

2.3 Gestione delle chiavi SSH

La gestione delle chiavi SSH è un passaggio fondamentale per garantire la sicurezza del sistema.

Le chiavi SSH sono utilizzate per l’autenticazione e la crittografia delle comunicazioni.

È possibile generare chiavi SSH utilizzando il comando `ssh-keygen`. È anche possibile utilizzare strumenti di terze parti per gestire le chiavi SSH.

Inoltre, è possibile configurare le opzioni di sicurezza per la gestione delle chiavi SSH, come ad esempio la gestione delle chiavi di crittografia e la gestione degli algoritmi di crittografia.

2.4 Sicurezza di SSH

La sicurezza di SSH è un passaggio fondamentale per garantire la sicurezza del sistema.

SSH utilizza algoritmi di crittografia avanzati per proteggere le comunicazioni.

È anche possibile configurare le opzioni di sicurezza per SSH, come ad esempio la gestione delle chiavi di crittografia e la gestione degli algoritmi di crittografia.

Inoltre, è possibile utilizzare strumenti di terze parti per migliorare la sicurezza di SSH, come ad esempio i firewall e i sistemi di rilevamento delle intrusioni.

Capitolo 3: Utilizzo di SSH in pratica

3.1 Accesso a server remoti

SSH può essere utilizzato per accedere a server remoti in modo sicuro.

È possibile utilizzare il comando `ssh` per accedere a un server remoto.

Inoltre, è possibile utilizzare strumenti di terze parti per gestire le connessioni SSH, come ad esempio i client SSH grafici.

È anche possibile configurare le opzioni di sicurezza per le connessioni SSH, come ad esempio la gestione delle chiavi di crittografia e la gestione degli algoritmi di crittografia.

3.2 Trasferimento di file

SSH può essere utilizzato per trasferire file tra due punti di rete.

È possibile utilizzare il comando `scp` per trasferire file tra due punti di rete.

Inoltre, è possibile utilizzare strumenti di terze parti per gestire i trasferimenti di file, come ad esempio i client FTP SSH.

È anche possibile configurare le opzioni di sicurezza per i trasferimenti di file, come ad esempio la gestione delle chiavi di crittografia e la gestione degli algoritmi di crittografia.

3.3 Gestione dei processi

SSH può essere utilizzato per gestire i processi remoti.

È possibile utilizzare il comando `ssh` per eseguire comandi remoti.

Inoltre, è possibile utilizzare strumenti di terze parti per gestire i processi remoti, come ad esempio i client SSH grafici.

È anche possibile configurare le opzioni di sicurezza per la gestione dei processi, come ad esempio la gestione delle chiavi di crittografia e la gestione degli algoritmi di crittografia.

3.4 Creazione di tunnel

SSH può essere utilizzato per creare tunnel criptati per altri protocolli.

È possibile utilizzare il comando `ssh` per creare tunnel criptati.

Inoltre, è possibile utilizzare strumenti di terze parti per gestire i tunnel, come ad esempio i client SSH grafici.

È anche possibile configurare le opzioni di sicurezza per i tunnel, come ad esempio la gestione delle chiavi di crittografia e la gestione degli algoritmi di crittografia.

Capitolo 4: Sicurezza avanzata con SSH

4.1 Autenticazione a due fattori

L’autenticazione a due fattori è un metodo di autenticazione che richiede due forme di autenticazione.

SSH supporta l’autenticazione a due fattori utilizzando la combinazione di password e chiavi SSH.

Inoltre, è possibile utilizzare strumenti di terze parti per implementare l’autenticazione a due fattori, come ad esempio i token di autenticazione.

È anche possibile configurare le opzioni di sicurezza per l’autenticazione a due fattori, come ad esempio la gestione delle chiavi di crittografia e la gestione degli algoritmi di crittografia.

4.2 Gestione delle autorizzazioni

La gestione delle autorizzazioni è un passaggio fondamentale per garantire la sicurezza del sistema.

SSH supporta la gestione delle autorizzazioni utilizzando il file `/etc/ssh/sshd_config`.

Inoltre, è possibile utilizzare strumenti di terze parti per gestire le autorizzazioni, come ad esempio i sistemi di gestione delle autorizzazioni.

È anche possibile configurare le opzioni di sicurezza per la gestione delle autorizzazioni, come ad esempio la gestione delle chiavi di crittografia e la gestione degli algoritmi di crittografia.

4.3 Monitoraggio e registrazione

Il monitoraggio e la registrazione sono passaggi fondamentali per garantire la sicurezza del sistema.

SSH supporta il monitoraggio e la registrazione utilizzando il file `/var/log/auth.log`.

Inoltre, è possibile utilizzare strumenti di terze parti per monitorare e registrare le attività, come ad esempio i sistemi di rilevamento delle intrusioni.

È anche possibile configurare le opzioni di sicurezza per il monitoraggio e la registrazione, come ad esempio la gestione delle chiavi di crittografia e la gestione degli algoritmi di crittografia.

4.4 Sicurezza della rete

La sicurezza della rete è un passaggio fondamentale per garantire la sicurezza del sistema.

SSH supporta la sicurezza della rete utilizzando il protocollo di crittografia TLS.

Inoltre, è possibile utilizzare strumenti di terze parti per migliorare la sicurezza della rete, come ad esempio i firewall e i sistemi di rilevamento delle intrusioni.

È anche possibile configurare le opzioni di sicurezza per la sicurezza della rete, come ad esempio la gestione delle chiavi di crittografia e la gestione degli algoritmi di crittografia.

Capitolo 5: Strumenti e risorse

5.1 Strumenti SSH

Ci sono molti strumenti SSH disponibili, sia gratuiti che a pagamento.

Alcuni degli strumenti SSH più popolari includono OpenSSH, PuTTY e SecureCRT.

Inoltre, ci sono molti altri strumenti SSH disponibili, come ad esempio i client SSH grafici e i sistemi di gestione delle autorizzazioni.

È anche possibile utilizzare strumenti di terze parti per migliorare la sicurezza di SSH, come ad esempio i firewall e i sistemi di rilevamento delle intrusioni.

5.2 Risorse online

Ci sono molte risorse online disponibili per imparare di più su SSH.

Alcune delle risorse online più popolari includono la documentazione ufficiale di OpenSSH e la wiki di SSH.

Inoltre, ci sono molti altri siti web e blog che offrono informazioni e tutorial su SSH.

È anche possibile utilizzare strumenti di terze parti per migliorare la sicurezza di SSH, come ad esempio i firewall e i sistemi di rilevamento delle intrusioni.

5.3 Libri e documentazione

Ci sono molti libri e documentazioni disponibili su SSH.

Alcuni dei libri più popolari includono “SSH: The Secure Shell” e “OpenSSH: A Guide to Secure Shell”.

Inoltre, ci sono molti altri libri e documentazioni disponibili, come ad esempio le guide di sicurezza e le specifiche tecniche.

È anche possibile utilizzare strumenti di terze parti per migliorare la sicurezza di SSH, come ad esempio i firewall e i sistemi di rilevamento delle intrusioni.

5.4 Comunità e forum

Ci sono molte comunità e forum online disponibili per discutere di SSH.

Alcune delle comunità e forum più popolari includono il forum di OpenSSH e la comunità di SSH su Reddit.

Inoltre, ci sono molti altri siti web e forum che offrono informazioni e discussioni su SSH.

È anche possibile utilizzare strumenti di terze parti per migliorare la sicurezza di SSH, come ad esempio i firewall e i sistemi di rilevamento delle intrusioni.

Capitolo 6: Conclusione

6.1 Riepilogo

In questo articolo, abbiamo discusso dei fondamenti di SSH e della sua configurazione sicura.

Abbiamo coperto argomenti come la configurazione del server SSH, la gestione delle chiavi SSH e la sicurezza di SSH.

Inoltre, abbiamo discusso di strumenti e risorse disponibili per migliorare la sicurezza di SSH.

Speriamo che questo articolo sia stato utile per comprendere meglio SSH e la sua configurazione sicura.

6.2 Consigli e best practice

Per concludere, ecco alcuni consigli e best practice per la configurazione sicura di SSH:

- Utilizzare una password sicura e complessa per l’accesso SSH.

- Utilizzare l’autenticazione basata su chiavi SSH.

- Configurare le autorizzazioni e le limitazioni per gli utenti SSH.

- Utilizzare un protocollo di crittografia sicuro come AES.

- Monitorare e registrare le attività SSH.

6.3 Futuro di SSH

Il futuro di SSH sembra essere molto promettente.

Con l’aumento della sicurezza e della tecnologia, SSH continuerà a essere uno standard importante per la gestione dei server remoti.

Inoltre, ci saranno nuove funzionalità e miglioramenti per SSH, come ad esempio la supporto per nuovi protocolli di crittografia e la gestione delle autorizzazioni.

6.4 Chiamata all’azione

Ora che hai letto questo articolo, ti invitiamo a provare a configurare SSH in modo sicuro.

Inizia utilizzando una password sicura e complessa per l’accesso SSH e utilizza l’autenticazione basata su chiavi SSH.

Inoltre, configura le autorizzazioni e le limitazioni per gli utenti SSH e utilizza un protocollo di crittografia sicuro come AES.

Monitora e registra le attività SSH e utilizza strumenti di terze parti per migliorare la sicurezza di SSH.

Domande e risposte

Domanda 1: Cos’è SSH?

Risposta: SSH (Secure Shell) è un protocollo di rete che consente di accedere e gestire un computer remoto in modo sicuro.

Domanda 2: Quali sono i vantaggi di SSH?

Risposta: I vantaggi di SSH includono la sicurezza, la flessibilità e la facilità di uso.

Domanda 3: Come si configura SSH?

Risposta: La configurazione di SSH dipende dal sistema operativo e dal software utilizzato. In generale, è necessario configurare il file `/etc/ssh/sshd_config` e utilizzare comandi come `ssh-keygen` e `ssh-copy-id`.

Domanda 4: Quali sono le migliori pratiche per la sicurezza di SSH?

Risposta: Le migliori pratiche per la sicurezza di SSH includono l’utilizzo di password sicure e complesse, l’autenticazione basata su chiavi SSH, la configurazione delle autorizzazioni e delle limitazioni per gli utenti SSH, l’utilizzo di un protocollo di crittografia sicuro come AES e il monitoraggio e la registrazione delle attività SSH.

Domanda 5: Quali sono gli strumenti più comuni per lavorare con SSH?

Risposta: Gli strumenti più comuni per lavorare con SSH includono OpenSSH, PuTTY e SecureCRT.

Curiosità

SSH è stato creato nel 1995 da Tatu Ylönen, uno studente finlandese dell’Università di Helsinki.

Il nome “SSH” deriva dal termine “Secure Shell”, che si riferisce alla capacità del protocollo di fornire un accesso sicuro a un computer remoto.

SSH è utilizzato da milioni di utenti in tutto il mondo e rappresenta uno standard de facto per l’amministrazione di server remoti.

Aziende e risorse utili

OpenSSH: https://www.openssh.com/

PuTTY: https://www.putty.org/

SecureCRT: https://www.vandyke.com/products/securecrt/

Red Hat: https://www.redhat.com/

Canonical: https://www.canonical.com/

Scuole e corsi

Università di Helsinki: https://www.helsinki.fi/

Università di Stanford: https://www.stanford.edu/

Corso di sicurezza informatica: https://www.cybersecurity.it/

Corso di amministrazione di sistema: https://www.adminsys.it/

Conclusione

In questo articolo, abbiamo discusso dei fondamenti di SSH e della sua configurazione sicura.

SSH è un protocollo di rete che consente di accedere e gestire un computer remoto in modo sicuro.

La configurazione di SSH dipende dal sistema operativo e dal software utilizzato.

Le migliori pratiche per la sicurezza di SSH includono l’utilizzo di password sicure e complesse, l’autenticazione basata su chiavi SSH, la configurazione delle autorizzazioni e delle limitazioni per gli utenti SSH, l’utilizzo di un protocollo di crittografia sicuro come AES e il monitoraggio e la registrazione delle attività SSH.

UniCredit è una delle principali banche in Italia e in Europa, con una presenza significativa anche in Europa centrale e orientale. L’acquisizione delle attività russe potrebbe rappresentare un’opportunità strategica per il gruppo, consentendo di concentrarsi su mercati più redditizi e di ridurre l’esposizione a potenziali rischi legati alla geopolitica.

La strategia di espansione di UniCredit non si limita solo all’Europa, ma si estende anche ai mercati emergenti, dove il gruppo ha già una presenza consolidata. L’acquisizione del 30% della greca Alpha Bank potrebbe rappresentare un passo importante verso la creazione di un polo bancario forte e competitivo a livello europeo.

È importante sottolineare che le operazioni di acquisizione e fusione nel settore bancario sono soggette a regolamentazioni e autorizzazioni da parte delle autorità di vigilanza, al fine di garantire la stabilità e la trasparenza del sistema finanziario. UniCredit dovrà quindi affrontare una serie di procedure e controlli per portare a termine con successo le proprie strategie di espansione.

In conclusione, l’offerta per l’acquisizione delle attività russe di UniCredit e l’eventuale investimento nella greca Alpha Bank rappresentano importanti sviluppi per il gruppo bancario italiano, che confermano la sua volontà di crescere e consolidare la propria presenza sui mercati internazionali.

Wates Construction, una delle principali aziende nel settore delle costruzioni nel Regno Unito, è stata incaricata dal Ministero della Giustizia di lavori di riparazione per un valore complessivo di 76 milioni di sterline. I due contratti riguardano la sistemazione degli edifici dei tribunali situati nel nord dell’Inghilterra, e rappresentano un importante impegno per l’azienda nel settore pubblico.I lavori di riparazione e manutenzione degli edifici giudiziari sono cruciali per garantire un ambiente sicuro e funzionale per il corretto svolgimento delle attività legali. Wates Construction, con la sua comprovata esperienza e competenza nel settore, si è aggiudicata questi importanti contratti grazie alla sua capacità di fornire servizi di alta qualità e rispettare rigorosi standard di sicurezza e qualità.L’investimento di 76 milioni di sterline da parte del Ministero della Giustizia evidenzia l’importanza attribuita alla manutenzione e al miglioramento degli edifici pubblici, e rappresenta un’opportunità significativa per Wates Construction di dimostrare la propria eccellenza nel settore delle costruzioni.

Wates Construction, una delle principali aziende nel settore delle costruzioni nel Regno Unito, è stata incaricata dal Ministero della Giustizia di lavori di riparazione per un valore complessivo di 76 milioni di sterline. I due contratti riguardano la sistemazione degli edifici dei tribunali situati nel nord dell’Inghilterra, e rappresentano un importante impegno per l’azienda nel settore pubblico.I lavori di riparazione e manutenzione degli edifici giudiziari sono cruciali per garantire un ambiente sicuro e funzionale per il corretto svolgimento delle attività legali. Wates Construction, con la sua comprovata esperienza e competenza nel settore, si è aggiudicata questi importanti contratti grazie alla sua capacità di fornire servizi di alta qualità e rispettare rigorosi standard di sicurezza e qualità.L’investimento di 76 milioni di sterline da parte del Ministero della Giustizia evidenzia l’importanza attribuita alla manutenzione e al miglioramento degli edifici pubblici, e rappresenta un’opportunità significativa per Wates Construction di dimostrare la propria eccellenza nel settore delle costruzioni.